Kontrola dostępu – wybierz nowoczesny system zarządzania dostępem

Bezpieczeństwo, efektywność i intuicyjność – oto, co wyróżnia nasz system kontroli dostępu. Został zaprojektowany z myślą o firmach i instytucjach publicznych, które stawiają na ochronę swoich zasobów bez rezygnowania z płynności operacyjnej. Dzięki nam zyskujesz pełną kontrolę nad dostępem i zarządzaniem uprawnieniami w prosty, efektywny sposób.

Jak działa kontrola dostępu?

Systemy kontroli dostępu w firmach zapewniają bezpieczeństwo i wygodę, umożliwiając zarządzanie dostępem do poszczególnych pomieszczeń na najwyższym poziomie. W praktyce nasze rozwiązanie działa w oparciu o różnorodne technologie, takie jak: czytnik zbliżeniowy RFID, karty MIFARE, breloki czy moduły Bluetooth. Dostęp do pomieszczeń można również autoryzować za pomocą PIN‑u, systemów rozpoznawania linii papilarnych lub geometrii twarzy.

Każdy użytkownik otrzymuje indywidualny identyfikator – na przykład kartę zbliżeniową lub brelok – który pozwala na łatwą autoryzację. System kontroli dostępu drzwi działa w czasie rzeczywistym, weryfikując, czy dana osoba ma uprawnienia do wejścia do wybranej strefy. System rejestruje każde zdarzenie, co pozwala administratorowi na pełną kontrolę i monitoring działań w firmie, niezależnie od lokalizacji, dzięki możliwości zarządzania z dowolnego miejsca.

Integracja funkcjonalności sprawia, że nasz system może być dostosowany zarówno do biur, jak i środowisk produkcyjnych. To nowoczesny system kontroli dostępu do pomieszczeń, który spełni oczekiwania nawet najbardziej wymagających użytkowników.

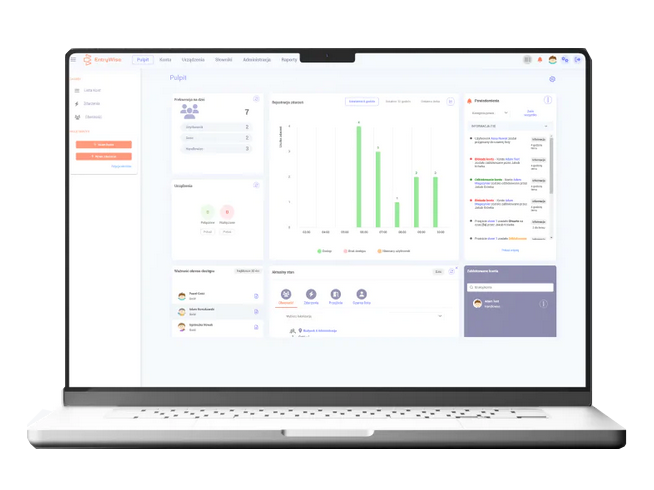

Funkcje zaprojektowane z myślą o Twoich potrzebach

- intuicyjne nadawanie uprawnień dla użytkowników i grup

- monitorowanie zdarzeń w czasie rzeczywistym i generowanie raportów

- bieżąca lista obecności

- podgląd obecności pracowników i zdarzeń na czytnikach

- powiadomienia o zdarzeniach pożądanych i niepożądanych

- moduły administracyjne z szybkim dostępem do kluczowych danych

- elastyczny sposób nadawania uprawnień oraz tworzenia formularzy użytkowników

- szyfrowana komunikacja pomiędzy komponentami systemu kontroli dostępu

- integracja z systemami BMS, alarmowymi i wieloma innymi

Korzyści dla Twojej organizacji

- Efektywne zarządzanie wieloma lokalizacjami – nasze rozwiązanie łączy urządzenia kontroli dostępu z różnych lokalizacji w jeden system, umożliwiając jednocześnie izolację danych tam, gdzie jest to konieczne.

- Wsparcie w podejmowaniu decyzji – raporty i wykresy pomagają menedżerom analizować dane i podejmować trafne decyzje.

- Zgodność z RODO – ochrona i integralność danych osobowych są dla nas priorytetem

Dla kogo przygotowaliśmy system dostępu?

asz system kontroli dostępu sprawdza się w każdej branży. Od produkcji, przez biura, aż po placówki medyczne i edukacyjne – dostarczamy elastyczne rozwiązania dostosowane do Twoich wymagań.

Zapytaj o ten produkt

Jak wygląda wdrożenie?

Omówienie potrzeb i analiza

Pierwszym krokiem w procesie wdrożenia systemu kontroli dostępu drzwi jest dokładna analiza specyfiki obiektu i potrzeb klienta. Określa się, które strefy wymagają zabezpieczenia, jakie poziomy dostępu są niezbędne dla różnych grup użytkowników oraz jakie technologie najlepiej spełnią oczekiwania. Na tym etapie ważne jest również uwzględnienie integracji systemu z innymi rozwiązaniami, np. monitoringiem wizyjnym czy alarmem.

Projekt szyty na miarę

Na podstawie zebranych informacji tworzony jest szczegółowy projekt systemu. Obejmuje on schemat rozmieszczenia urządzeń, wybór odpowiednich czytników, zamków i funkcjonalności oprogramowania, a także określenie sposobu połączeń między poszczególnymi elementami. Na tym etapie konfiguruje się również bazę danych użytkowników, definiuje uprawnienia dostępu i tworzy harmonogramy.

Profesjonalny montaż od A do Z

Kolejny etap to montaż fizyczny urządzeń. Obejmuje on instalację serwerów, kontrolerów, czytników, zamków elektromagnetycznych lub elektromechanicznych, a także przeprowadzenie niezbędnych prac instalacyjnych, takich jak układanie kabli i podłączenie urządzeń do zasilania.

Konfiguracja system

Po zainstalowaniu sprzętu przechodzi się do konfiguracji oprogramowania zarządzającego systemem. Na tym etapie wprowadza się dane dotyczące użytkowników, przypisuje im odpowiednie uprawnienia i tworzy szczegółowe harmonogramy dostępu. Konfiguruje się również alarmy i powiadomienia.

Testy systemu

Przed uruchomieniem systemu przeprowadza się kompleksowe testy, które mają na celu sprawdzenie poprawności działania wszystkich elementów. Testuje się funkcjonalność czytników, działanie zamków, a także komunikację między poszczególnymi urządzeniami i oprogramowaniem. Gdy wszystko działa prawidłowo możliwe jest uruchomienie rozwiązania w firmie.

Szkolenie z obsługi

Po zakończeniu testów przeprowadza się szkolenie dla użytkowników systemu. obejmuje instruktaż obsługi urządzeń, wyjaśnienie zasad działania systemu oraz przedstawienie procedur postępowania w przypadku wystąpienia awarii.

Wsparcie techniczne

Po wdrożeniu systemu Klient może liczyć na kompleksowe wsparcie techniczne i serwis, które zapewniają niezawodność działania rozwiązania. Regularne aktualizacje, diagnostyka oraz pomoc w razie awarii minimalizują ryzyko przestojów i zapewniają ciągłość działania. Dzięki profesjonalnemu wsparciu użytkownicy mają pewność, że system kontroli dostępu będzie działał sprawnie przez wiele lat.

Technologie

Technologie – zaawansowane rozwiązania dla nowoczesnych firm

W Safe Entry korzystamy z innowacyjnych sprawdzonych i certyfikowanych technologii, aby zapewnić pełną ochronę danych, wygodę użytkowania i niezawodność. Poznaj kluczowe technologie, które sprawiają, że nasz system to lider w zarządzaniu dostępem.

Szyfrowanie – bezpieczeństwo na każdym etapie

Szyfrowanie jest fundamentem bezpieczeństwa całego systemu Safe Entry. Wykorzystujemy zaawansowane algorytmy, takie jak np. AES-128, które są standardem w branży zabezpieczeń. Wszystkie dane przesyłane między komponentami systemu – czytnikami, kontrolerami, serwerami – są w pełni chronione przed przechwyceniem lub manipulacją.

Keycloak – centralne zarządzanie tożsamością

Keycloak to technologia umożliwiająca centralne zarządzanie tożsamością użytkowników i ich dostępem do systemów. Dzięki niej nasze rozwiązanie integruje się z istniejącymi systemami w organizacji, w tym z LDAP i Active Directory, zapewniając spójność w zarządzaniu danymi i rolami użytkowników.

RFID – uniwersalna technologia zbliżeniowa

RFID (Radio-Frequency Identification) to jedna z najpopularniejszych technologii w systemach kontroli dostępu. W ramach naszego rozwiązania RFID działa na różnych częstotliwościach, takich jak 125 kHz i 13,56 MHz, a także wspiera międzynarodowe standardy, takie jak MIFARE, ISO/IEC 14443 i ISO/IEC 15693. Dzięki temu gwarantujemy kompatybilność z szeroką gamą urządzeń i transponderów dostępnych na rynku.

NFC – smartfony jako klucze

Technologia NFC (Near Field Communication) umożliwia korzystanie ze smartfonów jako narzędzi do autoryzacji dostępu. Dzięki temu użytkownicy mogą używać urządzeń mobilnych zamiast kart, co eliminuje konieczność posiadania dodatkowego sprzętu.

Biometria – Twoje cechy jako klucz

Czytniki biometryczne identyfikują użytkowników na podstawie ich unikalnych cech fizycznych, takich jak odciski palców. To jedna z najbezpieczniejszych metod weryfikacji tożsamości, szczególnie w strefach o wysokim stopniu ochrony.

Beacony – małe urządzenia z wielkimi możliwościami

Beacony to niewielkie urządzenia emitujące sygnały Bluetooth Low Energy (BLE), które umożliwiają automatyczne określenie lokalizacji osób oraz przedmiotów w obrębie budynku. W połączeniu z naszym systemem, otwierają nowe możliwości zarządzania dostępem i automatyzacji procesów.